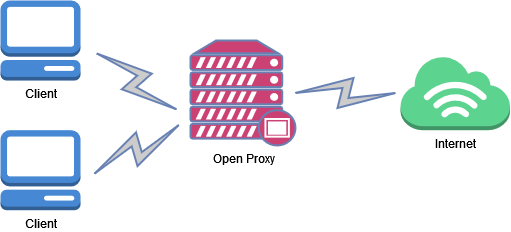

Un Proxy ouvert permet aux utilisateurs d’acheminer le trafic via le Proxy sans avoir besoin d’aucune authentification.

En termes simples, ces Proxys ne nécessitent aucune authentification, mais ils sont ouverts à Internet afin que tout le monde puisse les utiliser avec un minimum de restrictions.

En utilisant ces proxys, les utilisateurs peuvent acheminer librement le trafic de leurs clients vers les serveurs finaux via un Proxy ouvert tiers qui leur garantit un certain niveau d’anonymat.

Les proxies traditionnels, en revanche, sont généralement conservés au sein de réseaux fermés ou exigent une certaine forme d’authentification de la part des clients qui s’y connectent. Ces contrôles permettent aux proxies traditionnels de maintenir un niveau de sécurité élevé en garantissant que seuls les utilisateurs autorisés se connectent via le proxy.

Les performances des proxies traditionnels sont généralement bien meilleures que celles des proxies ouverts en raison du nombre limité d’utilisateurs et de leur mise en œuvre pour des cas d’utilisation spécialisés.

Caractéristiques des proxys ouverts

Les proxys ouverts présentent certaines caractéristiques clés qui ne sont pas particulièrement présentes dans les proxys traditionnels. Ces caractéristiques les rendent très attrayants pour le grand public qui choisit d’utiliser des proxys ouverts.

Voici quelques-unes des principales fonctionnalités qui permettent aux utilisateurs de tirer le meilleur parti des Proxies ouverts :

- serveurs Proxy

Avantages des proxies ouverts

Il existe des milliers de Proxys ouverts disponibles sur Internet que tout le monde peut utiliser, et des millions d’utilisateurs choisissent d’utiliser ces Proxys ouverts quotidiennement. Ces Proxys ouverts offrent à leurs utilisateurs certains avantages distincts.

Voici quelques-uns des principaux avantages dont les utilisateurs peuvent bénéficier lorsqu’ils utilisent des Proxies ouverts :

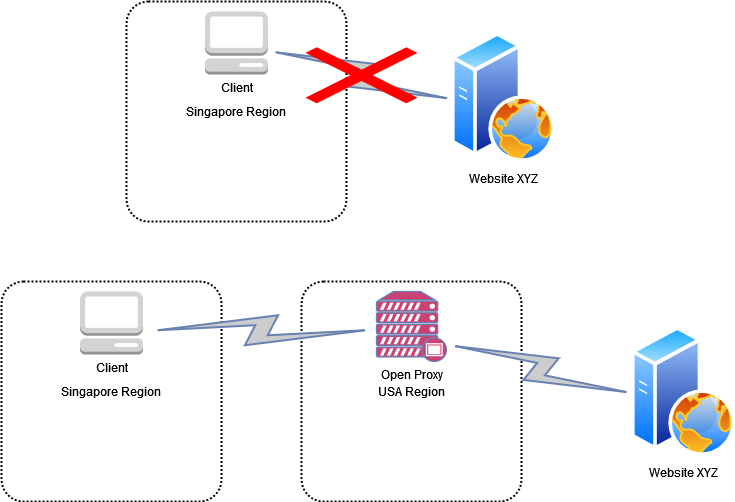

- Contournement des restrictions : comme ces Proxies peuvent être situés en dehors de la région de l’utilisateur, les Proxies ouverts permettent aux utilisateurs de contourner la censure Internet imposée par les gouvernements, les organisations ou les FAI. Les utilisateurs peuvent accéder à des contenus géo-bloqués, contourner les filtres réseau ou contourner les restrictions sur certains sites Web ou services.

- Confidentialité accrue grâce à la rotation des proxys : les proxys ouverts peuvent offrir des fonctionnalités de rotation des proxys, modifiant automatiquement l’adresse IP du serveur proxy utilisé par l’utilisateur à intervalles réguliers. La rotation des proxys renforce l’anonymat et rend plus difficile pour les sites web et les services en ligne de suivre les activités en ligne des utilisateurs.

- Gratuit : les Proxys ouverts sont généralement proposés gratuitement, ce qui permet aux utilisateurs d’accéder à des services Proxy sans frais d’abonnement ni obligation de paiement. Ce caractère abordable rend les Proxys ouverts accessibles à un large éventail d’utilisateurs.

- Aucune politique de journalisation : certains fournisseurs de Proxies ouverts affirment ne pas enregistrer l’activité des utilisateurs, garantissant ainsi que leurs habitudes de navigation et leurs informations personnelles ne sont ni enregistrées ni stockées. Cet engagement en faveur de la confidentialité peut séduire les utilisateurs préoccupés par la conservation des données et la surveillance.

- Chaînage de proxys : certains proxys ouverts prennent en charge le chaînage de proxys, également appelé proxys en cascade, qui consiste à acheminer le trafic Internet via plusieurs serveurs proxy successifs. Cette technique renforce l’anonymat et la sécurité en ajoutant des couches de cryptage et d’obfuscation à la connexion de l’utilisateur.

Inconvénients des proxies ouverts

Même si l’utilisation de proxies ouverts présente de nombreux avantages, il existe des inconvénients liés à leur déploiement et à leur conception.

Voici quelques inconvénients notables que les utilisateurs doivent garder à l’esprit lorsqu’ils utilisent des Proxy ouverts :

- Fiabilité limitée : les proxys ouverts peuvent être peu fiables en raison de divers facteurs tels que la surcharge des serveurs, la congestion du réseau et le manque de maintenance. Comme les proxys ouverts sont souvent gérés par des particuliers ou des organisations qui ne disposent pas de ressources dédiées, ils peuvent subir des temps d’arrêt ou des pannes de serveur sans avertissement. Les utilisateurs qui dépendent de proxys ouverts pour accéder à Internet peuvent rencontrer des interruptions fréquentes du service, ce qui nuit à leur capacité à naviguer efficacement sur le Web.

- Manque de sécurité : ces Proxys présentent des risques pour la sécurité en raison de leur manque inhérent de mécanismes d’authentification et de contrôle. Sans mesures de sécurité appropriées, les Proxys ouverts peuvent être vulnérables à diverses menaces, telles que l’injection de logiciels malveillants, l’interception de données et l’accès non autorisé. Des acteurs malveillants peuvent exploiter les Proxys ouverts pour distribuer des logiciels malveillants, intercepter des informations sensibles ou lancer des cyberattaques telles que des attaques par déni de service distribué (DDoS). De plus, les Proxys ouverts peuvent enregistrer les activités de navigation des utilisateurs, compromettant ainsi leur vie privée et les exposant à des risques potentiels.

- Fonctionnalités limitées : les Proxies ouverts offrent souvent des fonctionnalités limitées par rapport aux services de Proxy premium ou privés. Ils peuvent ne pas disposer de fonctionnalités avancées telles que le cryptage, la prise en charge des protocoles et les paramètres personnalisables. Par conséquent, les utilisateurs peuvent ne pas avoir accès à l’ensemble des outils et des fonctionnalités nécessaires pour répondre à leurs besoins spécifiques.

- Aucune garantie d’anonymat : bien que les Proxys ouverts soient utilisés pour garantir l’anonymat, la plupart des fournisseurs n’offrent aucune garantie certaine. De nombreux Proxys ouverts sont exploités par des particuliers ou des organisations sans politique de confidentialité ni pratiques d’enregistrement claires. Cela signifie que le fournisseur de Proxy peut enregistrer les activités de navigation des utilisateurs, y compris les sites web visités, les données transférées et les horodatages. Sans le vouloir, cette journalisation compromet l’anonymat des utilisateurs et leur vie privée, car les données des utilisateurs peuvent être stockées et potentiellement partagées avec des tiers.

Gérer les risques liés aux proxys ouverts

L’utilisation de proxies ouverts peut présenter de nombreux inconvénients, mais savoir comment réduire et gérer ces risques permettra aux utilisateurs de tirer le meilleur parti du service.

Voici quelques moyens simples permettant aux utilisateurs de gérer les risques liés à l’utilisation de proxies ouverts :

- Utiliser des services de Proxy réputés :

- Opter pour des services de Proxy établis et réputés, ayant fait leurs preuves, peut réduire considérablement le risque de rencontrer des failles de sécurité, des violations de données ou des performances peu fiables.

- Les services de Proxy réputés sont plus susceptibles de donner la priorité aux mesures de sécurité, telles que le cryptage, l’authentification et les politiques de journalisation, afin de protéger les données et la vie privée des utilisateurs.

- Ces services disposent souvent d’équipes de sécurité dédiées qui surveillent et traitent activement les menaces potentielles, les vulnérabilités et les risques émergents, ce qui permet aux utilisateurs d’avoir une plus grande confiance dans la fiabilité et la sécurité de leur infrastructure Proxy.

- Sensibilisation et formation des utilisateurs :

- Sensibiliser les utilisateurs aux risques associés aux Proxys ouverts et leur fournir une formation sur les meilleures pratiques pour utiliser les services Proxy en toute sécurité peut contribuer à atténuer les violations de sécurité et les incidents liés à la confidentialité des données.

- Les utilisateurs doivent être informés de l’importance de choisir des services Proxy réputés, de configurer des connexions sécurisées, de vérifier les politiques de journalisation et d’éviter les activités non autorisées ou risquées lorsqu’ils utilisent des Proxy ouverts.

- Les programmes de formation doivent couvrir des sujets tels que la reconnaissance des tentatives d’hameçonnage, l’identification des sites web malveillants et la mise en pratique de habitudes de navigation sûres afin de minimiser le risque d’être victime de cybermenaces ou d’attaques d’ingénierie sociale.

- Utilisation de connexions cryptées :

- L’utilisation de connexions cryptées, telles que le cryptage SSL/TLS ou les protocoles VPN, lors de l’accès à des services Proxy permet de protéger les données et les communications sensibles contre l’interception, l’écoute clandestine ou la falsification par des acteurs malveillants.

- Les utilisateurs doivent configurer leurs appareils, applications ou navigateurs Web pour qu’ils utilisent par défaut des connexions cryptées lorsqu’ils se connectent à des services de Proxy ouverts afin de protéger efficacement leurs activités en ligne.

- Vérifier les politiques de journalisation :

- Il est essentiel d’examiner et de vérifier les politiques de journalisation des services de Proxy ouverts afin de garantir la transparence, la responsabilité et le respect des réglementations en matière de confidentialité.

- Les utilisateurs doivent évaluer si le service Proxy enregistre les activités des utilisateurs, les transmissions de données, les horodatages des connexions ou d’autres informations sensibles, et déterminer la durée de conservation des journaux et la manière dont ils sont protégés.

- Le choix de services Proxy avec des pratiques de journalisation minimales ou des politiques claires de conservation des données peut contribuer à réduire le risque d’exposition aux violations de données, à la surveillance ou à l’accès non autorisé aux données des utilisateurs par des tiers.

- Limiter l’utilisation des proxies ouverts à des fins officielles :

- La mise en place de politiques et de directives limitant l’utilisation des Proxys ouverts à des fins officielles ou professionnelles permet de minimiser le risque d’accès non autorisé, de fuite de données ou de violation de la conformité au sein des réseaux organisationnels.

- Les organisations doivent définir clairement des politiques d’utilisation acceptable (AUP) pour les Proxys ouverts, préciser les activités autorisées et les comportements interdits, et communiquer ces politiques aux employés par le biais de formations, de programmes de sensibilisation et de documents écrits.

- La mise en œuvre de contrôles d’accès, d’outils de surveillance et de mécanismes d’audit peut aider à faire respecter les restrictions d’utilisation et à détecter toute activité non autorisée ou suspecte impliquant des Proxys ouverts, ce qui permet d’intervenir et de prendre des mesures correctives en temps utile.

Conclusion

Les proxys ouverts servent à un large éventail d’applications, principalement destinées à anonymiser l’accès au web. Ils offrent plusieurs avantages, tels que le contournement des restrictions géographiques, l’amélioration de la confidentialité des utilisateurs et la garantie d’une couverture mondiale. Ces proxys sont particulièrement utiles pour des activités telles que l’accès à des contenus Netflix spécifiques à une région, la vérification du classement SEO à l’échelle mondiale et la comparaison des variations géographiques des prix dans les publicités en ligne.

Cependant, lorsque la sensibilité et l’échelle des données entrent en jeu, les limites des Proxys ouverts deviennent évidentes. Pour une solution plus sûre et plus fiable, les Proxys résidentiels de Bright Data offrent une alternative robuste. Grâce à leur vaste réseau mondial, ils offrent les mêmes avantages que les Proxys ouverts, mais avec une sécurité et une confidentialité accrues, garantissant que votre trafic reste privé et totalement anonyme.

Commencez votre essai gratuit de Proxy dès aujourd’hui !