Dans cet article, nous aborderons les points suivants :

- Qu’est-ce qu’un Proxy régulier (Proxy direct) ?

- Qu’est-ce qu’un Proxy inverse ?

- Lequel dois-je utiliser pour mon entreprise ?

- Exemples d’utilisation des proxies directs et inversés

- Alternatives aux Proxys qui permettent d’accomplir la tâche

Qu’est-ce qu’un Proxy classique (Proxy direct) ?

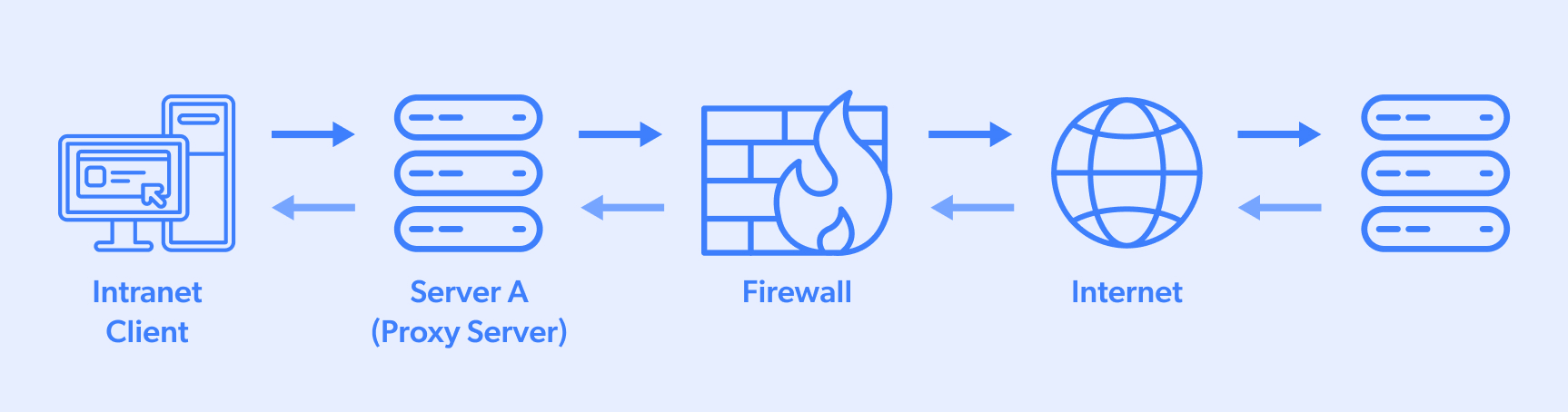

Les proxies « directs » ou « classiques » sont utilisés pour envoyer les requêtes d’un utilisateur vers un site cible via un serveur. Les proxies directs vérifient d’abord si les requêtes sont valides ; si ce n’est pas le cas, le client reçoit une notification d’« erreur » ou de « redirection ». Les informations mises en cache sont traitées immédiatement, tandis que les requêtes qui ne sont pas mises en cache sont envoyées aux serveurs de contenu via un pare-feu. Les informations sont ensuite renvoyées à la première personne qui les a demandées et mises en cache pour une utilisation future.

Qu’est-ce qu’un Proxy inverse ?

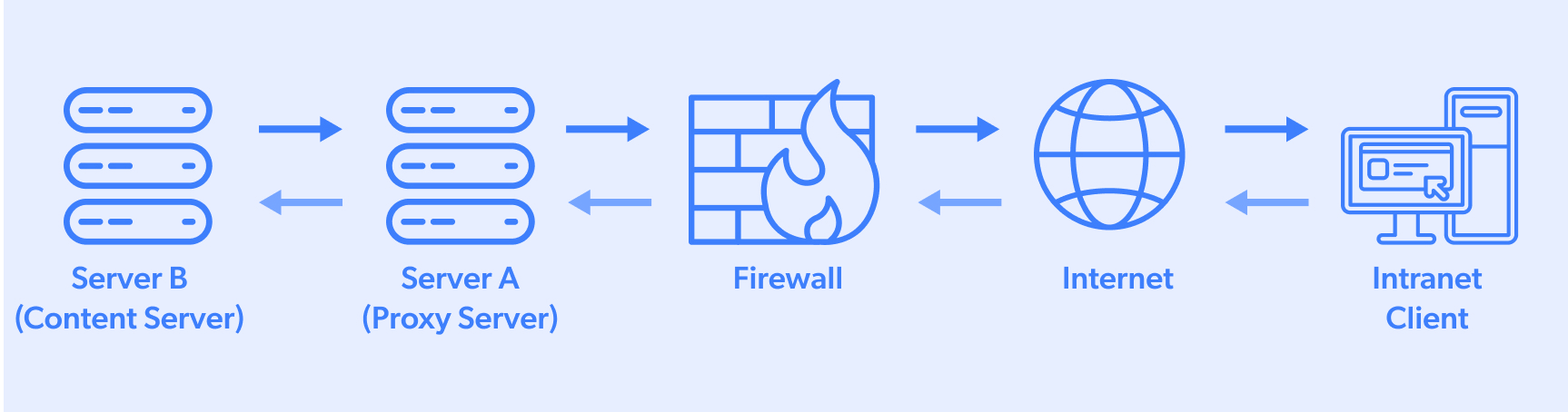

Un proxy inverse est un moyen de structurer le trafic proxy afin d’ajouter une couche de protection supplémentaire à un pool de données interne qui se trouve sur un réseau privé/isolé. Pour ce faire, il transfère d’abord les requêtes via un pare-feu, puis vers le premier serveur (A) qui, à l’insu du demandeur, les transfère vers le deuxième serveur (B) qui possède réellement les informations cibles en question. Ensuite, le serveur A stocke (met en cache) les données afin que, lorsque des requêtes similaires seront effectuées à l’avenir, le trafic réseau soit réduit.

Il existe également d’autres types de Proxies. Si vous souhaitez élargir vos horizons, consultez notre article surles Proxies SOCKS4/5 VS HTTPet découvrez-en davantage sur les méthodologies de tunneling HTTP de bout en bout.

Lequel dois-je utiliser pour mon entreprise ?

Cela dépend de votre entreprise et de ses besoins particuliers. Les proxies directs sont parfaits pour les requêtes de contenu simples et directes, comme l’obtention de documents administratifs à partir d’archives numériques (plus d’informations sur cet exemple dans la section suivante).

Un Proxy inverse peut être plus utile à une entreprise qui génère des données de manière indépendante. Celle-ci peut souhaiter rendre certaines de ces données accessibles au public, tandis que d’autres sections peuvent contenir des données hautement confidentielles et exclusives relatives à l’essence même de sa technologie (plus d’informations à ce sujet dans la section suivante).

Exemples d’utilisation des proxies directs et inversés

Maintenant que vous connaissez les principales différences entre ces deux types de Proxies, approfondissons chacun des exemples ci-dessus afin d’illustrer comment et quand chacun d’entre eux peut être utilisé de manière optimale :

Cas d’utilisation d’un Proxy direct

Un assureur peut souhaiter accéder à des archives gouvernementales accessibles au public. Il peut s’agir d’une tentative d’alimenter des algorithmes avec des données passées afin de former son IA à développer des capacités actuarielles basées sur des événements historiques. Il s’agit d’une tâche simple de collecte de données, et à ce titre, un Proxy direct serait un choix parfait.

Cas d’utilisation d’un Proxy inverse

L’exemple ci-dessus concernait une entreprise qui disposait à la fois de données publiques et de données privées. Cela peut se produire pour plusieurs raisons. Par exemple, le réseau interne d’une entreprise peut être relié à son site web public ou à l’internet dans son ensemble. En utilisant un Proxy inverse, elle se coupe de ses concurrents et/ou des acteurs malveillants qui souhaitent nuire ou voler ses données.

Voici d’autres cas d’utilisation courants du Proxy inverse :

- Utilisation d’un Proxy inverse pour dissimuler les informations relatives à vos serveurs opérationnels principaux afin de renforcer la cybersécurité et d’éviter les cyberattaques. Cela peut s’inscrire dans le cadre d’une stratégie de sécurité réseau plus large qui inclut la segmentation du réseau, c’est-à-dire la séparation des actifs non essentiels des systèmes d’exploitation importants.

- Les grands sites web à fort trafic peuvent souhaiter utiliser des serveurs Proxy afin de répartir plus uniformément la charge sur leurs serveurs. Dans ce contexte, Bright Data a rédigé une analyse approfondie de l’incident de répartition de charge Fastly dans laquelle nous avons expliqué comment « en répartissant la charge entre des millions de pairs, les entreprises sont essentiellement en mesure de créer un réseau qui ne dépend d’aucun serveur spécifique, garantissant ainsi le fonctionnement constant des réseaux. Cela permet également de résoudre les problèmes de latence potentiels liés à l’emplacement du site cible, en utilisant des pairs ou des super Proxy situés à proximité ».

Des alternatives aux Proxys qui permettent d’accomplir la tâche

La mise en place et l’intégration des proxies directs et inversés dans le flux opérationnel d’une entreprise demandent beaucoup de temps et d’efforts. Beaucoup ignorent qu’il existe des alternatives, du moins en ce qui concerne l’utilisation de proxies directs pour la collecte de données.

Les entreprises qui choisissent d’utiliser un réseau tiers de collecte de données tel que Bright Data bénéficient d’avantages majeurs :

- Leurs réseaux internes sont totalement séparés de leurs efforts de collecte de données.

- Les jeux de données qui leur sont fournis utilisent un cryptage de bout en bout, garantissant que les informations ne sont visibles que par les parties autorisées.

- Un vaste réseau mondialde pairs/Proxys garantit des vitesses de collecte rapides ainsi qu’une capacité de requêtes simultanées illimitée.

- Les ressources Web concernées par le trafic entrant peuvent choisir d’intégrer l’un des quatre principaux services Proxy de Bright Data dans l’architecture de leurs systèmes/sites Web. Cela peut aider à créer la zone tampon souhaitée entre les données cloud propriétaires et les informations open source. Pour ce faire, le réseau exploite des millions d’appareils pairs situés à travers le monde ainsi que des techniques de rotation d’IP, tout en utilisant une structure de routage de données complexe et un cryptage de bout en bout, rendant toute intrusion malveillante pratiquement impossible.

Conclusion

En fonction des données cibles de votre entreprise et des lacs de données potentiellement à risque, vous devez choisir le type de solution Proxy qui convient le mieux à votre entreprise. Les requêtes simples et directes peuvent parfaitement fonctionner à l’aide d’un « Proxy classique », tandis que les entreprises qui disposent de données internes ou externes peuvent préférer utiliser un Proxy inverse. Les entreprises qui souhaitent collecter des données de différentes manières et les conserver de manière aussi sûre que possible dans le cloud peuvent également choisir d’utiliser une technologie ou une solution tierce qui assume cette responsabilité et crée une barrière de sécurité.